Microsoft hält sich bezüglich eines kürzlich entwendeten Signaturschlüssels nach wie vor bedeckt und gibt nur nach und nach Informationen an die Öffentlichkeit. Das Security-Unternehmen Wiz will im Rahmen einer Untersuchung hingegen weitere Erkenntnisse in Erfahrung gebracht haben. Demnach sei der "Key deutlich mächtiger als bisher angenommen". Während Outlook.com und Exchange Online laut

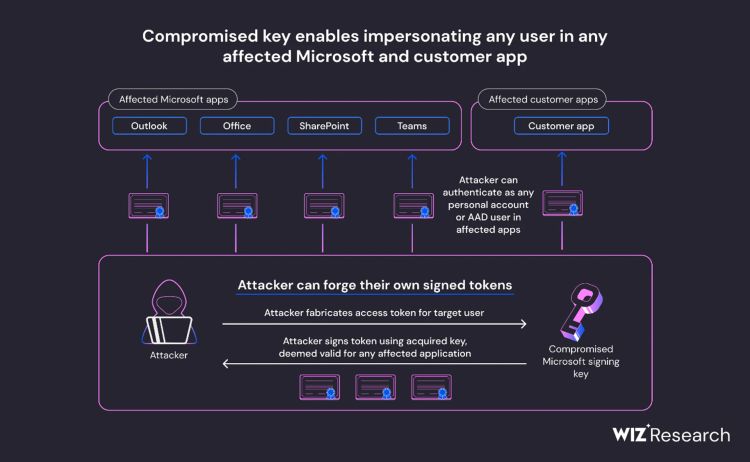

Microsoft die einzigen vom kürzlich bekanntgegebenen Sicherheitsvorfall betroffenen Dienste seien, der auf die chinesische Gruppe Storm-0558 zurückgehen soll, widerspricht Wiz Research. Nach eigenen Angaben hat das Unternehmen herausgefunden, dass es der kompromittierte MSA-Schlüssel ermöglicht haben könnte, Zugriffstoken für mehrere Arten von Azure-Active-Directory-Anwendungen zu fälschen. Das umfasst alle Anwendungen, die eine persönliche Kontoauthentifizierung unterstützen, schreibt der Anbieter in einem

Blog-Beitrag: Das gilt somit für Sharepoint, Teams, Onedrive, Kundenanwendungen, die "Login with Microsoft"-Funktionalität unterstützen, und mandantenfähige Anwendungen unter bestimmten Bedingungen.

Laut Wiz ergibt sich daraus ein gewaltiges Risiko: Denn entsprechende Schlüssel seien die wohl "mächtigsten Geheimnisse der modernen Welt". Sie würden sofortigen Single-Hop-Zugriff auf alles erlauben, auf jedes E-Mail-Postfach, jeden Dateidienst oder jedes Cloud-Konto.

Microsoft hatte den kompromittierten Schlüssel zwar umgehend widerrufen, die betroffenen Anwendungen werden gefälschte Tokens daher nicht mehr akzeptieren. Wiz weisst jedoch darauf hin, dass die böswilligen Akteure vorangegangene Sitzungen hätten nutzen können, um anwendungsspezifische Zugriffschlüssel auszustellen oder Hintertüren einzurichten.

Die Experten von Wiz raten daher, die eigene IT-Landschaft in Hinblick auf den Einsatz gefälschter Tokens zu untersuchen und die durch

Microsoft veröffentlichen Indikatoren für Kompromittierung zu nutzen, um nach auffälligen Aktivitäten Ausschau zu halten. Gleichzeitig verweisen die Forscher aber darauf, dass die Ausmasse dieses Vorfalls weitaus grösser seien, als man anfangs angenommen habe. "Wir glauben, dass dieses Ereignis langfristige Auswirkungen auf unser Vertrauen in die Cloud und die Kernkomponenten, die sie unterstützen, haben wird, vor allem auf die Identitätsschicht, die die Grundlage für alles ist, was wir in der Cloud tun. Wir müssen daraus lernen und uns verbessern."

Gegenüber der

"Washington Post" widerspricht Microsoft den Erkenntnissen der Security-Forscher jedoch: "Viele der in diesem Blog aufgestellten Behauptungen sind spekulativ und nicht durch Beweise untermauert." Mitte Juli hatte der IT-Konzern in einer Mitteilung hingegen unterstrichen, dass er die Storm-0558-Kampagne erfolgreich blockiert habe und dass der Vorfall nur die Dienste Outlook.com und Exchange Online betreffe.

Für Wiz steht allerdings fest: Auch wenn das gesamte Ausmass kaum abzuschätzen sei, waren Millionen von Microsoft- und Kundenanwendungen potenziell gefährdet. Um Unternehmen vor dem Hintergrund dieses Vorfalls mehr Einblick in mögliche unerwünschte Aktivitäten zu gewähren, hat Microsoft zuletzt angekündigt, über einen eingeschränkten Zeitraum hinweg weitere Log-Daten zur Verfügung zu stellen. Diese Premium-Daten waren bisher im Rahmen von Purview Audit Premium kostenpflichtig.

Bis heute kann Microsoft nicht mit Sicherheit sagen, wie die Angreifer an den Schlüssel gelangt sind. Die Untersuchungen dauern laut dem Unternehmen an. Rund zwei Dutzend Organisationen wurden nach dem Key-Klau Ziel von Angriffen – darunter auch US-Regierungsbehörden. Die Erkenntnisse von Wiz deuten jedoch darauf hin, dass sich das tatsächliche Ausmass erst in den kommenden Wochen und Monaten offenbaren könnte.

(sta)