Vermutlich war es der eine, berüchtigte falsche Klick – und schon hatte sich die Zürich Insurance Group einen der bekanntesten Phishing-Vorfälle im Jahr 2024 eingehandelt. Anfang des Jahres gelang es Angreifern, über ein kompromittiertes Mitarbeiterkonto sensible Kundendaten abzurufen. Die Attacke nutzte Phishing-Taktiken, die mehrere Mitarbeiter ins Visier nahmen und den Angreifern unbefugten Zugriff auf interne Systeme ermöglichten. Doch damit steht der Versicherer nicht allein da. Cyberkriminelle nutzten den Namen der Alters- und Hinterlassenenversicherung (AHV), um unter dem Vorwand einer Rückerstattung an Kreditkartendaten zu gelangen. In einem anderen Beispiel fälschten Betrüger digitale Behördenportale, wie beispielsweise das Bussenportal der Luzerner Polizei, um Kreditkartendaten zu stehlen. Diese wenigen Vorfälle verdeutlichen die Notwendigkeit erhöhter Wachsamkeit und verbesserter Cybersicherheitsmassnahmen in Schweizer Unternehmen und Organisationen.

Das Bundesamt für Cybersicherheit (BACS) berichtete, dass sich die Zahl der identifizierten Phishing-Websites im Jahr 2024 im Vergleich zum Vorjahr mit insgesamt 20’872 verdoppelt hat. Die Gesamtzahl der Phishing-Meldungen beim BACS erreichte mit 975’309 ein Rekordniveau.

Herausforderungen an KMU

Grundsätzliche Probleme der IT-Sicherheit spiegeln sich auch in der Durchführung von Phishing-Simulationen wider:

Begrenzte Mittel: Eines der grössten Probleme ist das begrenzte Budget, das oft nicht ausreicht, um umfassende Sicherheitsmassnahmen zu finanzieren. Viele KMU müssen ihre Ausgaben sorgfältig abwägen und haben daher nur begrenzte Mittel für Investitionen in die Cybersicherheit zur Verfügung. Sie sind daher gezwungen, Prioritäten zu setzen und sich auf die dringendsten Massnahmen zu konzentrieren. Phishing-Simulationen könnten daher unter den Tisch fallen.

Mangelndes Fachwissen: Ein weiteres grosses Hindernis ist der Mangel an Fachwissen im Bereich der Cybersicherheit. Viele KMU verfügen nicht über das nötige Know-how, um Phishing-Simulationen effektiv zu planen und durchzuführen. Ohne spezialisiertes IT-Personal oder externe Beratung fällt es ihnen schwer, die komplexen Anforderungen solcher Simulationen zu bewältigen. Dies kann dazu führen, dass die Simulationen nicht realistisch genug sind oder die Mitarbeiter nicht ausreichend auf die Gefahren vorbereitet werden.

Cyberbedrohungen im permanenten Wandel: Die ständig wachsende Zahl von Cyberangriffen und die zunehmende Raffinesse der Angreifer machen es den (Security-)Verantwortlichen zudem schwer, immer am Ball zu bleiben und entsprechend aktuelle Simulationen zu entwickeln.

Unternehmen müssen sich besser schützen

Die bittere Wahrheit ist: Kleine und mittelständische Unternehmen (KMU) sind genauso anfällig für Cyberangriffe wie grosse Konzerne – und häufig sogar stärker. Einer der gefährlichsten und weitverbreitetsten Angriffsvektoren ist nun mal das Phishing. KMU bleibt gar nichts anderes übrig, als diesen Angriffsvektor als ernstzunehmendes Risiko zu erkennen und geeignete Schutzmassnahmen zu ergreifen. Denn die Künstliche Intelligenz macht Phishing noch gefährlicher. Perfekte Rechtschreibung, Formulierungen in der Landessprache und die direkte Anrede (mit erbeuteten Informationen aus dem Darknet): Selbst Profis haben es mittlerweile schwer, gut von böse zu unterscheiden.

Eine der effektivsten Methoden, um das Sicherheitsbewusstsein zu schärfen und Schwachstellen aufzudecken, ist die Durchführung von sogenannten Phishing-Simulationen. In diesem Artikel beleuchten wir, wie eine Phishing-Simulation im Detail abläuft, welche Aspekte dabei berücksichtigt werden müssen und welche wertvollen Erkenntnisse KMU daraus gewinnen können.

Was ist eine Phishing-Simulation?

Phishing-Simulationen sind eine der zentralen Methoden, um das Verhalten von Mitarbeitern in Bezug auf Phishing-Angriffe zu testen und zu verbessern. Die Simulation ist ein proaktiver Ansatz, um Schwächen im Sicherheitsbewusstsein der Mitarbeiter zu identifizieren, bevor echte Angreifer diese ausnutzen können.

Nehmen wir ein Beispiel aus der Praxis: Bei einer Phishing-Simulation erhalten Mitarbeiter eine E-Mail, die scheinbar von einer vertrauenswürdigen Quelle stammt – sei es ein Geschäftsführer, ein Dienstleister oder ein Partnerunternehmen. Die E-Mail enthält häufig einen Link oder ein Formular, das den Empfänger dazu verleiten soll, vertrauliche Informationen preiszugeben, auf einen bösartigen Link zu klicken oder einen schädlichen Anhang auszuführen.

Der Unterschied zu echten Phishing-Angriffen: Bei einer Simulation handelt es sich um ein sicheres und kontrolliertes Szenario, das speziell entwickelt wurde, um keine echten Daten zu gefährden.

Was sind Phishing-Simulationen?

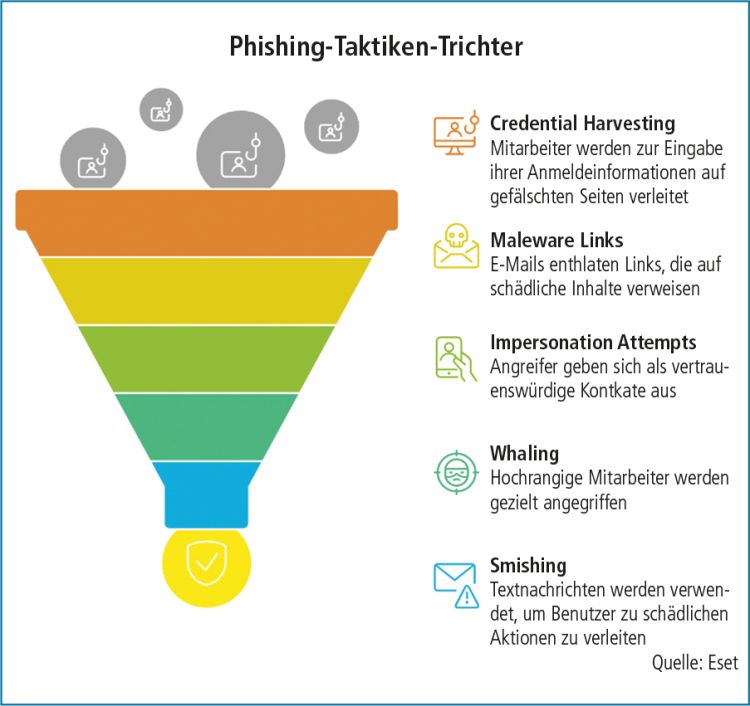

Phishing-Simulationen ahmen verschiedene Angriffstaktiken nach, wie zum Beispiel das Sammeln von Zugangsdaten. Hierbei werden Mitarbeiter dazu verleitet, ihre Anmeldeinformationen auf gefälschten Login-Seiten einzugeben. Eine weitere Taktik nutzt Malware-Links, die in E-Mails eingebettet sind und Mitarbeiter dazu bringen sollen, schädliche Inhalte auszuführen. Imitationen legitimer Absender täuschen Kommunikation mit vertrauenswürdigen Kontakten vor, um Mitarbeiter zur Preisgabe sensibler Daten zu bewegen. Whaling ist eine gezielte Form des Phishings gegen hochrangige Mitarbeiter. Schliesslich werden bei Smishing-Simulationen Textnachrichten verwendet, um Mitarbeiter dazu zu bringen, auf schädliche Links zu klicken oder persönliche Informationen weiterzugeben.

Wie läuft eine Phishing-Simulation im Detail ab?

Eines vorneweg: Phishing-Simulationen bieten messbare und quantifizierbare Ergebnisse, die eine präzise Analyse der Sicherheitskompetenz ermöglichen. Diese Daten erlauben es, Verbesserungen zu identifizieren und nachzuverfolgen. In der Anfangsphase zeigen Erfahrungswerte eine typische Fehlerquote von etwa 33 Prozent bei Phishing-Simulationen. Durch gezielte Schulungsmassnahmen lässt sich diese Rate auf circa 5 Prozent reduzieren.

Es ist wissenschaftlich belegt, dass aufgrund von Faktoren wie Mitarbeiterfluktuation, Vergesslichkeit und individuellen Unterschieden eine hundertprozentige Erfolgsquote nicht erreichbar ist. Diese Erkenntnis unterstreicht die Bedeutung kontinuierlicher Schulungen und regelmässiger Tests.

Planung und Zielsetzung: Der erste Schritt bei einer Phishing-Simulation besteht darin, Ziele zu definieren. Möchte das Unternehmen das allgemeine Sicherheitsbewusstsein seiner Mitarbeiter erhöhen? Oder liegt der Fokus auf bestimmten Abteilungen oder Hierarchieebenen, die besonders sensibel für Phishing-Angriffe sind, wie zum Beispiel die Finanzabteilung? Es ist wichtig, dass das Unternehmen weiss, was es testen möchte, um die Simulation gezielt durchzuführen. Zudem müssen die organisatorischen Rahmenbedingungen berücksichtigt werden, um sicherzustellen, dass niemand wirklich in Gefahr gerät. Dies kann durch strikte Kontrollen der simulierten Phishing-Mails erfolgen, um sicherzustellen, dass keine echten Daten abgegriffen werden.

Erstellung der Phishing-E-Mails: Eine Phishing-Simulation muss realistische Angriffe nachahmen, um aussagekräftige Ergebnisse zu liefern. Das bedeutet, dass die E-Mails mit den gleichen Taktiken und Techniken erstellt werden müssen, die von echten Angreifern verwendet werden. Ein häufiger Ansatz ist, den Absender so aussehen zu lassen, als ob er von einer vertrauenswürdigen Quelle stammt, wie einem bekannten Unternehmen oder einer internen Abteilung. Beispielsweise könnte eine Phishing-E-Mail vorgeben, von der IT-Abteilung zu kommen, mit der Aufforderung, das Passwort zu ändern. Der Link in der E-Mail könnte dann zu einer gefälschten Website führen, die darauf abzielt, Benutzerdaten zu stehlen.

Durchführung der Simulation: Die Durchführung einer Phishing-Simulation erfolgt in der Regel in zwei Phasen:

1. Initiale Simulation – In dieser Phase erhalten die Mitarbeiter die Phishing-E-Mails. Diese E-Mails sollten so gestaltet sein, dass sie die realistischsten Angriffe nachbilden, die tagtäglich im Unternehmensalltag vorkommen.

2. Monitoring und Datensammlung – Während die Simulation läuft, wird das Verhalten der Mitarbeiter überwacht. Dies beinhaltet das Klicken auf Links, das Öffnen von Anhängen oder das Eingeben von Anmeldedaten auf gefälschten Websites. Alle diese Aktionen werden aufgezeichnet, um später auszuwerten, wie viele Mitarbeiter anfällig für den Angriff waren und welche Fehler am häufigsten gemacht wurden.

Auswertung und Nachbereitung: Am Ende der Simulation folgt die Auswertung. Diese ist von entscheidender Bedeutung, da sie wertvolle Daten darüber liefert, wie sicher die Organisation im Umgang mit Phishing-Angriffen ist.

Ein typischer Bericht umfasst die folgenden Punkte:

- Wie viele Mitarbeiter haben die E-Mail geöffnet?

- Wie viele haben auf den Link geklickt?

- Wie viele haben persönliche Informationen eingegeben?

- Welche Abteilungen waren besonders anfällig?

Zusätzlich dazu können die Erkenntnisse genutzt werden, um gezielte Schulungen durchzuführen oder Sicherheitsrichtlinien zu ändern. Beides trägt dazu bei, das Unternehmen besser gegen echte Phishing-Angriffe zu wappnen.

Was ist bei einer Phishing-Simulation zu beachten?

Ethik und Kommunikation: In erster Linie dienen Phishing-Simulationen dazu, die Sicherheitslücken im Unternehmen zu identifizieren. Die Massnahmen dürfen aber Mitarbeiter weder überfordern noch in Verlegenheit bringen. Eine Simulation sollte immer dazu führen, dass sich Mitarbeiter ermutigt oder auf die Praxis gut vorbereitet fühlen. Es lohnt sich, frühzeitig den anstehenden Test klar zu kommunizieren. Die Teilnehmer können sich dann gegebenenfalls vorbereiten und mit Neugierde sowie Vertrauen die Überprüfung angehen.

Skalierung und Häufigkeit der Tests: Phishing-Simulationen sollten nicht einmalig durchgeführt werden, sondern regelmässig – und zwar nicht nur zu Testzwecken, sondern auch als Bestandteil eines langfristigen Sicherheitsprogramms. Es empfiehlt sich, die Simulation in regelmässigen Abständen durchzuführen. So lässt sich das Sicherheitsbewusstsein im Betrieb kontinuierlich fördern und die Reaktionen der Mitarbeiter verbessern.

Anpassung an die Unternehmensstruktur: Jedes Unternehmen ist einzigartig, und das gilt auch für die Art und Weise, wie es auf Phishing-Angriffe reagiert. In einem KMU ist es wichtig, die Simulation an die spezifische Unternehmensstruktur anzupassen. Beispielsweise können Abteilungen, die mit besonders kritischen Daten umgehen (wie die Finanzabteilung), gezielt getestet werden. Andererseits sollten auch Mitarbeiter, die solche Daten verarbeiten, regelmässig an Schulungen teilnehmen.

Tools für Phishing-Simulation

Es gibt einer Reihe von kostenpflichtigen Tools auf dem Markt. Ein Blick lohnt sich besonders dann, wenn die eigene Expertise oder die Arbeitsbelastung eine interne Lösung verhindern. Sicherlich ist es eine gute Idee, den Hersteller der eigenen Security-Lösungen zu kontaktieren. Viele Hersteller bieten eigene Programme speziell für Security Awareness an – oftmals befindet sich im Angebot auch eine Phishing-Simulation. Zusätzlich lohnt sich ein Blick unter anderem auf:

PhishIntel: Ein Open-Source-Tool, das künstliche Intelligenz verwendet, um realistische Phishing-Kampagnen zu erstellen, und eine umfassende Analyse der Benutzeraktivität bietet.

PhishMe: Konzentriert sich auf die Phishing-Abwehr durch gezielte Schulungen und Bewertungen, um das Bewusstsein der Mitarbeiter für Spear-Phishing-Angriffe zu schärfen.

Welche Erkenntnisse lassen sich aus einer Phishing-Simulation ziehen?

Identifizierung von Schwachstellen: Die wichtigste Erkenntnis aus einer Phishing-Simulation ist die Identifizierung von Schwachstellen im Verhalten der Mitarbeiter. Es zeigt sich, wie gut das Unternehmen auf Phishing-Versuche vorbereitet ist und an welchen Stellen Nachholbedarf besteht. Wenn zum Beispiel viele Mitarbeiter auf den Phishing-Link klicken oder vertrauliche Informationen preisgeben, lässt sich daraus ein klarer Schulungs- und Aufklärungsbedarf im Bereich IT-Sicherheit ableiten.

Verbesserung der Sicherheitsrichtlinien: Die Simulation bietet auch wertvolle Hinweise auf mögliche Lücken in den bestehenden Sicherheitsrichtlinien. Möglicherweise sind mehr Schulungen erforderlich oder aktuelle Security-Massnahmen (z. B. Multi-Faktor-Authentifizierung) werden nicht ausreichend umgesetzt/eingesetzt. Unternehmen können diese Erkenntnisse nutzen, um ihre Sicherheitsrichtlinien zu optimieren.

Steigerung des Sicherheitsbewusstseins: Ein positiver Nebeneffekt von Phishing-Simulationen ist die Erhöhung des allgemeinen Sicherheitsbewusstseins. Wenn Mitarbeiter sehen, wie einfach es ist, in eine Falle zu tappen, sind sie eher bereit, in Zukunft vorsichtiger zu sein. Phishing-Simulationen können also nicht nur technische Mängel aufdecken, sondern auch die Kultur der Cybersicherheit im Unternehmen nachhaltig verbessern.

Erfüllung der Nachweispflicht: Immer mehr Unternehmen müssen ihren Beitrag zu Security Awareness vorweisen können – sei es gegenüber ihren Stakeholdern oder Behörden, wenn entsprechende Gesetze dies verlangen. So fordert beispielsweise in der Europäischen Union die NIS2-Richtlinie, dass die Geschäftsführung eigene Weiterbildungen durchführen muss. Ansonsten droht bei einem Sicherheitsvorfall die persönliche Haftung.

Wertvolles Instrument für KMU

Phishing-Simulationen sind ein unverzichtbares Werkzeug für KMU, um ihre Cybersicherheit zu stärken. Sie ermöglichen es, Schwachstellen zu identifizieren, Sicherheitsbewusstsein zu fördern und die Abwehrbereitschaft gegen tatsächliche Angriffe zu erhöhen. Der Erfolg einer Phishing-Simulation hängt nicht nur von der Technik, sondern auch von der Kommunikation und dem Umgang mit den Ergebnissen ab. Indem Unternehmen regelmässig simulierte Angriffe durchführen und aus den gewonnenen Erkenntnissen lernen, können sie ihre Abwehrmechanismen kontinuierlich verbessern und sich so besser vor den zunehmenden Cyberbedrohungen schützen. Und ganz wichtig: Phishing-Simulationen sollten als Teil der Security Awareness regelmässig durchgeführt werden. Dies trainiert die Belegschaft und nimmt vor allem neue Mitarbeiter gleich mit ins Sicherheits-Boot.

Der Autor

Michael Klatte arbeitet seit 2008 als IT-Journalist und PR Manager für

Eset Deutschland. Er betreut dort die B2B-Kommunikation für Deutschland, Österreich und die Schweiz (DACH). Bevor er sich Eset anschloss, arbeitete Michael Klatte als freiberuflicher IT-Journalist sowie als Pressesprecher für unterschiedliche IT-Unternehmen in der Security-Branche.