In der schnelllebigen IT-Welt sind Sicherheit und Vertrauen längst zu elementaren Erfolgsfaktoren für Unternehmen geworden. Sei es im E-Commerce, bei der Entwicklung komplexer Softwarelösungen oder beim Betrieb von Cloud Services: Jede potenzielle Sicherheitslücke kann enorme Auswirkungen auf die Reputation, die Geschäftsprozesse oder sogar auf die Existenz eines Unternehmens haben. Umso wichtiger ist es, Schwachstellen effektiv aufzuspüren, bevor Angreifer sie ausnutzen können. Bisher haben sich dazu vor allem zwei Methoden hervorgetan: das klassische Penetration Testing (Pentesting) sowie Bug-Bounty-Programme. Diese beiden Ansätze wurden oft als konkurrierend wahrgenommen. Dabei zeigt sich, dass sie – zusammen mit weiteren Werkzeugen – in einem umfassenden Sicherheitskonzept Hand in Hand gehen.

Von Einzelmassnahmen zum ganzheitlichen Konzept

Traditionell verlassen sich viele Unternehmen auf ein Pentesting, um die Wirksamkeit ihrer Abwehrmechanismen zu überprüfen. Beim Pentest – durchgeführt von internen oder externen Experten – wird die Perspektive eines Angreifers eingenommen, um unter realistischen Bedingungen Schwachstellen zu identifizieren. Dies kann von einer manuellen Code-Analyse bis hin zu komplexen Szenarien reichen, in denen Netzwerke, Webanwendungen und mobile Anwendungen auf Herz und Nieren geprüft werden. Ein Pentest bietet in der Regel tiefe Einblicke, ist aber punktuell und zeitlich begrenzt. So kann er zwar eine Momentaufnahme abbilden, aber nicht jede mögliche Konfiguration oder Änderung einer Anwendung erfassen, die sich kontinuierlich weiterentwickelt.

Auf der anderen Seite haben sich in den letzten Jahren Bug-Bounty-Programme etabliert. Unternehmen und Organisationen laden über eine Plattform eine Gruppe von Ethical Hackern und Sicherheitsexperten ein, gezielt über einen längeren Zeitraum nach Schwachstellen zu suchen. Bei Erfolg erhalten diese eine Belohnung, eine sogenannte Bounty. Durch diese Community-orientierte, kontinuierliche Methode wird das Team an Pentestern gewissermassen erweitert. Bei einem Bug-Bounty-Programm ist die strukturierte Triage der eingehenden Meldungen ein zentraler Erfolgsfaktor. Zwar kann das hohe Meldeaufkommen dazu führen, dass wertvolle Funde von hochqualifizierten Sicherheitsforschern im Gesamtvolumen zunächst untergehen, jedoch stellt die gezielte Einbindung erfahrener Experten für eine ausgewogenen Triage der Meldungen und die Etablierung klarer Spielregeln sicher, dass relevante Schwachstellen optimal identifiziert und priorisiert werden. So wird das Bug-Bounty-Programm zu einer wertvollen Erweiterung des internen Sicherheitsteams und trägt nachhaltig zur Stärkung der IT-Sicherheit bei.

Weitere Schwachstellenanalyse-Methoden

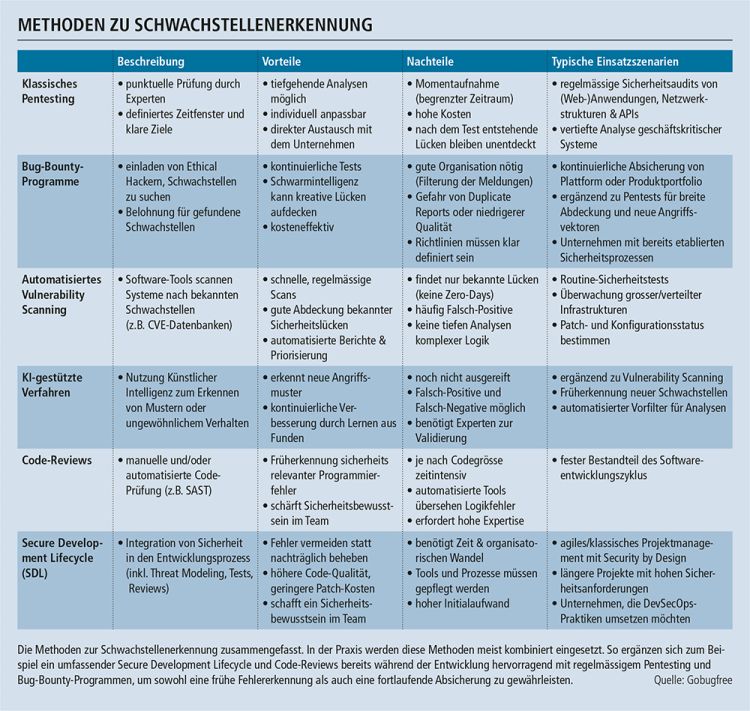

Die Möglichkeiten, Schwachstellen zu finden, beschränken sich aber nicht nur auf die grossen zwei. Vielmehr gibt es eine ganze Palette an Werkzeugen und Vorgehensweisen, die flexibel an die eigenen Bedürfnisse angepasst werden können. Ein gutes Sicherheitskonzept berücksichtigt diese Bandbreite und kombiniert verschiedene Massnahmen so, dass sie sich gegenseitig ergänzen.

Automatisiertes Vulnerability Scanning: Beim automatisierten Vulnerability Scanning werden spezielle Software-Werkzeuge eingesetzt, die bestimmte Netzwerkbereiche oder Applikationen gezielt nach bekannten Schwachstellen durchsuchen. Häufig sind Datenbanken mit Common Vulnerabilities and Exposures (CVE) eingebunden, sodass der Scanner erkennt, ob ein bestimmter Serverdienst ungepatcht ist oder ob eine Webanwendung für SQL-Injections anfällig sein könnte. Der Vorteil des Vulnerability Scannings liegt in seiner Geschwindigkeit und in der guten Abdeckung verbreiteter Schwachstellen. Es kann regelmässig – sogar täglich oder stündlich – ausgeführt werden, sodass das Unternehmen stets einen Überblick über den aktuellen Patch-Stand oder mögliche Konfigurationsfehler hat. Allerdings stösst diese Methode schnell an ihre Grenzen, wenn es sich um sehr spezifische Applikationslogik handelt oder wenn für eine neue Angriffsart keine bekannten Datenbank-Einträge existieren. Hier übernimmt dann ein menschlicher Ethical Hacker, der mithilfe manueller oder halbautomatisierter Verfahren ganz andere Tiefen auslotet.

Fortschritte durch Künstliche Intelligenz: Gerade in den letzten Jahren haben sich die Scanning-Methoden rasant weiterentwickelt. Durch den Einsatz von KI sind Systeme heute in der Lage, Muster von Schwachstellen zu erkennen, die über die klassische Signaturerkennung hinausgehen. Ein KI-basierter Vulnerability Scanner kann beispielsweise ungewöhnliche Netzwerkpakete analysieren oder Codeabschnitte identifizieren, die mit hoher Wahrscheinlichkeit fehleranfällig sind – auch wenn sie nicht in einer bekannten CVE-Datenbank auftauchen. Die Stärke dieser KI-basierten Verfahren liegt in ihrer Fähigkeit, aus grossen Datenmengen zu lernen. Einmal trainiert, können die Modelle in kürzester Zeit neue Varianten von Schwachstellen erkennen, indem sie Ähnlichkeiten in den Code-Strukturen oder im Netzwerkverkehr entdecken. Solche Scanner geben in der Regel eine Einschätzung der Kritikalität ab und priorisieren die Funde, was Security-Teams bei der zeitnahen Erkennung und Behebung unterstützt. Aber: Auch KI ist nur ein Werkzeug. Sie arbeitet probabilistisch und ist nicht unfehlbar. Falsch-negative und falsch-positive Befunde sind keine Seltenheit. Zudem kann eine KI nicht ohne Weiteres die kreative Denkweise von Angreifern simulieren, die möglicherweise eine Kette einzelner Schwachstellen – etwa von der Fehlkonfiguration eines API-Endpunkts bis zum Ausnutzen einer Berechtigungslücke im Application Layer – zu einem gravierenden Angriff kombiniert. Daher bleibt der menschliche Faktor essenziell: Pentester und Bug-Bounty-Hunter setzen diese Technologien zwar ein, aber erst ihr Know-how schliesst Lücken, die ein rein automatisierter Ansatz übersehen könnte.

Code-Reviews und Secure Development Lifecycle: Neben externen Tests spielt in erster Linie ein Secure Development Lifecycle (SDL) eine entscheidende Rolle. Von Anfang an, bereits bei der Planung einer Software, sollten Sicherheitsaspekte berücksichtigt werden. Dazu gehören automatisierte und manuelle Code Reviews, Threat Modeling oder regelmässige Sicherheits-Workshops für die Entwicklerteams. Gerade im agilen Umfeld (z.B. Scrum, DevOps) findet eine kontinuierliche Integration und Auslieferung (Continuous Integration/Continuous Deployment, CI/CD) statt, die regelmässige Sicherheitsprüfungen in kurzen Abständen erfordert. Automatisierte Code-Analyse-Tools – oft Teil von Static Application Security Testing (SAST) – können Hinweise auf unsichere Methoden oder Libraries liefern. Ergänzend dazu werden Dynamic Application Security Testing (DAST)-Tools eingesetzt, um laufende Anwendungen zu testen. Diese automatisierten Methoden können bereits einen grossen Teil der häufig auftretenden Schwachstellen abdecken. Trotzdem ist die finale Bewertung, ob ein vermeintliches Problem tatsächlich eine Angriffsfläche bietet, oft nur durch erfahrene Sicherheitsexperten möglich.

Warum sich Pentesting und Bug Bounty ergänzen

Dass Pentesting und Bug Bounty oft als konkurrenzierend dargestellt werden, liegt vor allem in der Geschichte und Arbeitsweise der beiden Ansätze begründet. Klassisches Pentesting galt lange Zeit als Königsdisziplin: Meist hochspezialisierte Sicherheitsexperten versuchen im Auftrag eines Unternehmens innerhalb eines begrenzten Zeitraums systematisch Schwachstellen zu finden. Die Effektivität hängt dabei von den Fähigkeiten einzelner Personen ab und niemand kann Experte für alles sein. Ein Pentest ist daher eher als generalistische Methode mit einer breiten Abdeckung zu betrachten. Demgegenüber liegt die Stärke von Bug Bounty im Schwarmprinzip: Eine Vielzahl von Ethical Hackern mit unterschiedlichen Hintergründen und Motivationen durchforstet die Systeme rund um die Uhr, jedoch meist ohne die enge Abstimmung, die man in einem klassischen Pentest hat, dafür aber häufig hochspezialisiert.

Was auf den ersten Blick nach einer Rivalität klingt, zeigt bei näherem Hinsehen klare Stärken auf beiden Seiten:

- Tiefe vs. Breite: Mit zusätzlichem Wissen über die Systeme können Pentester punktuell und vor Ort oft tiefergehender analysieren. Dahingegen nehmen Bug Bounty Hunter eine breitere Sicht externe Schnittstellen ein. Gerade bei komplexen Infrastrukturthemen kann ein dediziertes Pentest-Team reproduzierbare Angriffe vorbereiten. Gleichzeitig finden Bounty Hunter oft kreative und ungewöhnliche Angriffswege, die ausserhalb der Standard-Pentesting-Methoden liegen und in klassischen Pentests nicht berücksichtigt werden.

- Abgesteckter Rahmen vs. offene Umgebung: Ein klassischer Pentest findet in der Regel in einem fest definierten Zeitfenster und mit klaren Zielen statt. Im Bug-Bounty-Kontext hingegen sind die Ziele offener, was manchmal zu unerwarteten, aber wertvollen Ergebnissen führt.

- Anreize: Während Pentester für einen konkreten Auftrag bezahlt werden, ist der Bug-Bounty-Ansatz erfolgsbasiert: Nur wer relevante Schwachstellen meldet, erhält eine Prämie.

- Kontinuität: Ein Pentest ist in der Regel zeitlich begrenzt, während ein Bug-Bounty-Programm kontinuierlich betrieben werden kann. Dadurch können Änderungen im System oder neu eingebundene APIs entdeckt werden, die beim einmaligen Pentest keine Rolle spielten.

Betrachtet man diese vier Punkte, wird schnell klar, dass es keine allgemeingültige Antwort darauf gibt, welche Methode «besser» ist. Vielmehr ist es ratsam, beide Methoden so zu kombinieren, dass im besten Fall eine kontinuierliche Prüfung gewährleistet ist und gleichzeitig regelmässig tiefgehende Spezialanalysen durchgeführt werden.

Die Rolle von Ethical Hackern und KI-Tools

Sowohl im Pentesting als auch im Bug-Bounty-Kontext kommen heute zunehmend KI-gestützte Scanning- und Analyse-Werkzeuge zum Einsatz. Ethical Hacker – egal ob in Festanstellung oder als Teil einer globalen Bug Bounty Community – nutzen automatisierte Tools, um grosse Codebasen oder Infrastrukturen in kurzer Zeit zu scannen. KI kann dabei erste Hinweise geben: «Hier könnte eine SQL-Injection lauern», «Dort könnte eine Race Condition» vorliegen.

Danach übernimmt die menschliche Intelligenz. Ein erfahrener Ethical Hacker prüft die Hinweise, versucht die Schwachstelle zu verifizieren und sucht gegebenenfalls nach weiteren Schritten, die ein Angriff erfordern würde. Dies ist ein entscheidender Vorteil gegenüber rein automatisierten Ansätzen: Ein KI-Tool kann zwar möglicherweise auf bestimmte Stellen hinweisen, die ohne maschinelle Unterstützung übersehen worden wären, es kann aber auch falschen Alarm schlagen oder wichtige Zusammenhänge nicht erkennen. Die eigentliche Einschätzung der Ausnutzbarkeit, der Schwere der Schwachstelle und möglicher Angriffsszenarien erfolgt durch Experten.

Gleichzeitig profitiert die KI von den Erkenntnissen dieser Experten. Je mehr Daten ein KI-System bekommt (z. B. Bestätigungen, dass ein bestimmtes Vorgehen tatsächlich zu einer Schwachstelle führt), desto besser kann es lernen. Dadurch wird es kontinuierlich optimiert und liefert künftig verlässlichere Ergebnisse. Dieses Zusammenspiel von maschineller und manueller Prüfung dient als Blaupause für den modernen Sicherheitsansatz: Werkzeuge dort einsetzen, wo sie stark sind, aber sich nicht ausschliesslich auf sie verlassen.

Den richtigen Werkzeugkasten zusammenstellen

Jede Organisation steht vor der Herausforderung, eine Sicherheitsstrategie zu entwickeln, die ihren individuellen Anforderungen gerecht wird. Ein kleines Startup kann sich vielleicht keinen umfassenden Pentest leisten und setzt zunächst auf automatisiertes Vulnerability Scanning und ein zeitlich begrenztes Bug-Bounty-Programm oder einen reduzierten Pentest. Ein multinationaler Konzern mit hochsensiblen Kundendaten wiederum wird ein ganzes Arsenal an Massnahmen einsetzen: strenge SDL-Prozesse mit Code Reviews, mehrstufige Pentests für verschiedene Anwendungsbereiche, ein globales Bug-Bounty-Programm sowie dauerhafte Netzwerk-Scans.

Die Kernfrage ist immer: Welche Methode deckt welche Risiken am besten ab, und wie lassen sich mehrere Methoden synergetisch kombinieren? Wer nur auf eine einzige Karte setzt, riskiert, dass bestimmte Angriffsvektoren unerkannt bleiben. Und wer auf zu viele parallele Methoden setzt, riskiert Chaos, ineffiziente Prozesse oder eine Überlastung des Sicherheitsteams.

Zudem sollten Unternehmen ihre Sicherheitsstrategie regelmässig hinterfragen: Sind die eingesetzten Werkzeuge und Vorgehensweisen noch aktuell? Gerade in schnelllebigen Branchen können sich Produkte und Systeme innerhalb weniger Monaten so stark verändern, dass ein einmaliger Pentest veraltet ist. Hier hilft ein konsequentes Security by Design, das Sicherheitskontrollen und -methoden in den Entwicklungs- und Betriebsprozess integriert.

Ein kontinuierlicher Prozess

Beyond Pentesting und Bug Bounty bedeutet nicht, Pentesting oder Bug Bounty hinter sich zu lassen, sondern vielmehr, diese beiden etablierten Verfahren als Teil eines grösseren Werkzeugkastens zu verstehen – zusammen mit automatisiertem Vulnerability Scanning, KI-gestützten Analysetools und soliden Entwicklungsprozessen (SDL). Die Zukunft der IT-Sicherheit liegt in der optimalen Kombination verschiedener Methoden, die je nach Unternehmensbedarf zusammengestellt werden.

Gerade die Fortschritte im Bereich KI bieten spannende Möglichkeiten, die Suche nach Schwachstellen zu beschleunigen und zu verfeinern. Jedoch bleibt es unerlässlich, dass Ethical Hacker, Sicherheitsteams und Entwickler weiterhin kreativ und kritisch bleiben. Nur so können Systeme mit immer neuen Funktionsumfängen und wachsenden Nutzerzahlen langfristig geschützt werden.

Die wichtigste Erkenntnis dabei ist, dass Sicherheit kein einmaliger Meilenstein, sondern ein kontinuierlicher Prozess ist. Es braucht regelmässige Wartung, Monitoring und ein Bewusstsein für neue Risiken. Genau hier setzt der moderne Werkzeugkasten der Schwachstellenanalyse an: Mit den richtigen Werkzeugen, Methoden und Menschen im Hintergrund kann jedes Unternehmen – egal ob Startup oder Grosskonzern – seine Sicherheitsstrategie individuell anpassen und laufend optimieren. Letztlich ist es diese Dynamik, welche die IT-Sicherheit trotz aller Bedrohungen immer wieder aufs Neue stärkt.

Der Autor

Michael Schläpfer ist Chief Security Officer bei

Gobugfree und verfügt über mehr als 20 Jahre Erfahrung und einen Doktortitel von der ETH Zürich im Bereich IT-Sicherheit. Er kombiniert fundiertes wissenschaftliches Know-how mit praktischer Expertise, um Unternehmen jeder Grösse zu helfen, ihre Cyberresilienz zu stärken. Gobugfree ist eine in der Schweiz entwickelte und gehostete Vulnerability-Management- und Bug-Bounty-Plattform. Durch eine weltweite Community ethischer Hacker hilft sie Unternehmen, Sicherheitslücken effizient zu identifizieren, zu verwalten und zu schliessen.