Technologieanbieter überschlagen sich häufig mit Superlativen, wenn es um Zero Trust geht. Aber um besser zu verstehen, welche Herausforderungen man mit Zero Trust lösen kann, muss man etwas zurückblicken. Bereits das damalige Jericho Forum, die Vorläuferorganisation der heutigen Open Group, hat sich in den frühen 2000er Jahren mit dem damals aufkommenden Problem der «De-Perimeterisierung» beschäftigt. Mit dem Siegeszug des Internets gingen eine zunehmende Mobilität der Anwender sowie ein Boom von E-Commerce-Anwendungen einher. Dabei wurden Anwender und Informationen geografisch getrennt. Klassifizierte Daten mussten den definierten Sicherheitsperimeter zwangsläufig verlassen.

Um in dieser neuen und zunehmend vernetzten Welt den Schutz und die Integrität dieser Daten sicherzustellen, haben sich viele der heute vertrauten Standards für digitale Verschlüsselungsprotokolle und Authentifizierungsstandards entwickelt. Auch IDS/IDP- und die ersten WAF-Systeme sind Kinder dieser Entwicklung. Diese Lösungen sind heute gleichzeitig eine Selbstverständlichkeit, kommen aber wiederum an ihre Grenzen. Was ist passiert? Die digitale Welt hat sich erneut rasant weiterentwickelt.

Zero Trust – wie lautet eigentlich das Problem?

Grundlegend gewandelt hat sich insbesondere das allgemeine Verständnis zwischen Anwendern, den Anwendungen, die sie nutzen, und dem Ort beziehungsweise den Orten, wo die Daten dazu liegen. Längst kommunizieren nicht mehr nur Anwender mit ihren Anwendungen, sondern Maschinen mit Maschinen. Und die Daten liegen immer häufiger nicht nur in einem Rechenzentrum, sondern in Multi- und Hybrid-Cloud-Umgebungen. BYOD-Strategien sind in vielen Umgebungen heute Standard und IoT wird zum Internet of Everything. Mit den Möglichkeiten haben auch die Herausforderungen für Schutz und Integrität in dieser dynamischen digitalen Welt zugenommen. Die klassische Denkweise in der Informationssicherheit und somit auch die klassischen Sicherheitsarchitekturen reichen schlicht nicht mehr aus. Oder anders gesagt: Will die Informationssicherheit nicht zum Bremsklotz des digitalen Fortschritts werden, braucht es neue Ansätze und Denkweisen.

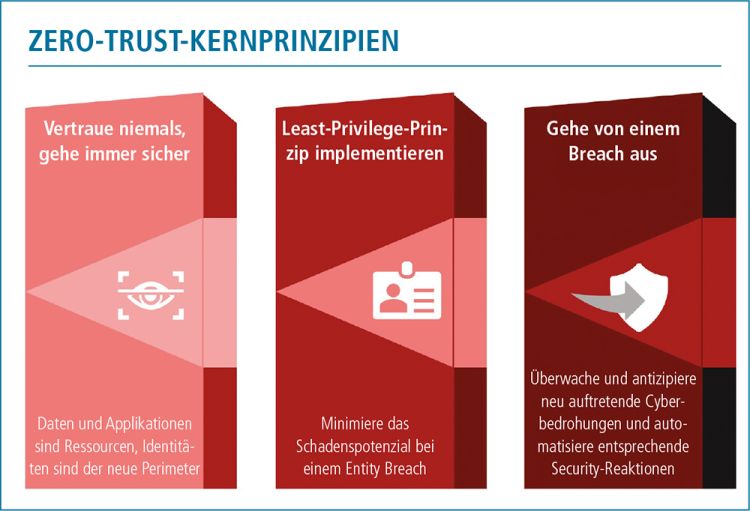

Das Zero-Trust-Modell fusst auf mehreren Schlüsselprinzipien. Eine der wichtigsten Anforderungen: Vertraue niemandem! (Quelle: Inventx)

Schneewittchen und die drei Prinzipien von Zero Trust

«Always verify», «least privilege» und «assume breach» sind die drei Prinzipien der Zero-Trust-Strategie, über die philosophiert wie gestritten wird. Um diese Prinzipien zu erklären, hilft das Märchen von Schneewittchen und den sieben Zwergen aus der Perspektive von Zero Trust: Das junge Schneewittchen ist bekanntermassen vor ihrer bösen Stiefmutter (Adversary) geflohen und befindet sich im Schutz (des Perimeters) der sieben Zwerge. Trotzdem versucht die böse Stiefmutter mit zahlreichen Tricks (Angriffsvektoren wie Identitätsdiebstahl oder auch Impersonation), diesen Perimeter zu überwinden und das junge Mädchen zu vergiften. Was ihr am Ende auch gelingt.

Drei Faktoren wurden dabei dem Opfer zum Verhängnis: die ungeprüfte Identität (always verify), der uneingeschränkte, ungefilterte Zugang von beliebigen Besuchern (least privilege) sowie die mangelhaften Vorkehrungen zur Erkennung und Schadensminimierung im Falle eines Versagens der ersten beiden Massnahmen (assume breach). Anhand dieses Beispiels sind die Grundprinzipien einer Zero-Trust-Strategie zwar definiert, aber wie lassen sie sich nun am besten von der simplen Theorie in die harte Praxis umsetzen?

Zero Trust ist mehr als nur Technologie. In erster Linie ist es eine Sicherheitsstrategie, bei der es um viele Aspekte geht. Diese Sicherheitsstrategie besteht aus einer Architekturkomponente, wiederum bestehend aus Prozessen, die durch entsprechende Technologien unterstützt werden. Dabei gibt es einen wesentlichen Unterschied zu den bisher klassischen Security-Strategieansätzen. Während diese ausschliesslich den Schutzbedarf ins Zentrum stellen, spielen im Zero-Trust-Design die Aspekte Automatisierung und Orchestrierung eine wesentliche Rolle. Kurz gesagt, Zero Trust berücksichtigt nicht nur die Effektivität, sondern auch die Effizienz und damit die Anwendbarkeit von Schutzmassnahmen.

Ein Beispiel dafür kennt vermutlich jeder, der ein aktuelles Smartphone benutzt: Apple (mit iOS 16) und kürzlich auch Android haben auf neue Passkey-Verfahren für die Benutzerauthentifizierung umgestellt. Dies ermöglicht, dass der Benutzer bei vielen Apps nun rein biometrisch oder mittels PIN angemeldet wird und die Eingabe von Passwörtern entfällt. Diese sogenannten Passwordless-Verfahren sind ein typisches Zero-Trust-Konzept, das hilft, Anwendung sowie Benutzeridentität und damit auch die Daten zu schützen, gleichzeitig aber auch die Bedienung für den Anwender zu vereinfachen.

Zero-Trust-Maturitäts- und Referenzmodelle helfen beim Design

Das genannte Beispiel soll aber nicht darüber hinwegtäuschen, dass die Transformation von bestehenden, oft historisch gewachsenen IT-System- und Anwendungsumgebungen in Zero-Trust-Architekturen einen nicht zu unterschätzenden Aufwand mit sich bringt. Hier bieten Zero-Trust-Referenzmodelle Abhilfe. Bereits 2014 entstand mit Beyond Trust die erste Zero-Trust-Referenzarchitektur von Google. Der Ursprung von Beyond Trust lag in der damaligen Umsetzung der globalen Workforce-Strategie, die einen barrierefreien Zugang der Mitarbeitenden zu den Daten und gleichzeitig die Einhaltung der höchsten Compliance- und Sicherheitsanforderungen gewährleisten sollte.

Während das Beyond Trust-Modell von vielen New-Economy-Unternehmen erfolgreich aufgegriffen wurde, blieb es jedoch für die meisten Unternehmen zunächst eine Utopie, da die technischen Voraussetzungen und Möglichkeiten fehlten. Dies hat sich jedoch mittlerweile geändert und im Rahmen der regulatorischen Anpassungen sind seit 2020 zahlreiche neue Zero-Trust-Modelle entstanden, speziell zu erwähnen: NIST SP800-207, das Microsoft Zero Trust Model sowie das CISA Maturity Model 2.0, bekannt auch als «The Five Pillars of Zero Trust». Allen Modellen gemeinsam ist, dass sie Grundelemente einer Zero-Trust-Strategie veranschaulichen. Das ist eine nicht zu unterschätzende Hilfestellung, nicht nur für das Design einer langfristigen Zero-Trust-Strategie, sondern auch zur Identifizierung der zahlreichen Abhängigkeiten.

The Five Pillars of Zero Trust

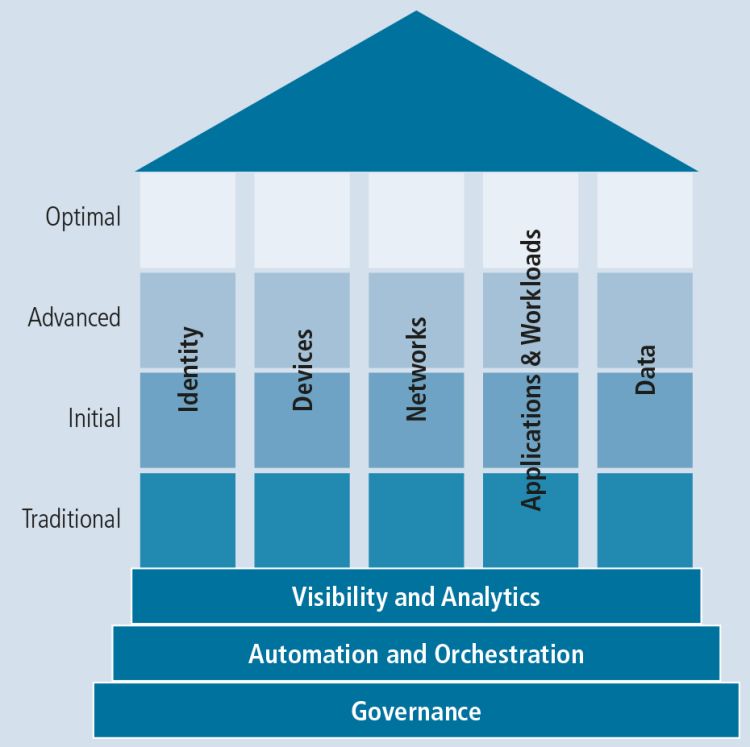

Im August 2021 hat die CISA, die US-amerikanische Cybersecurity and Infrastructure Security Agency ihr «Zero Trust Maturity Model» veröffentlicht und dieses 2023 auf Version 2.0 überarbeitet. Demnach ist Zero Trust im Kern ein Ansatz, bei dem der Zugang zu Daten, Netzwerken und Infrastrukturen auf das minimal erforderliche Mass beschränkt ist und die Legitimität dieses Zugangs ständig überprüft werden muss. Das Ziel von Zero Trust besteht darin, unbefugten Zugriff auf Daten und Dienste zu verhindern und gleichzeitig die Durchsetzung der Zugriffskontrolle so granular wie möglich zu gestalten.

Das Modell der CISA setzt wiederum auf fünf Säulen: Identity, Devices, Networks, Applications and Workloads, and Data (Identitäten, Geräte, Netzwerke, Applikationen und Workloads sowie Daten). Jede Säule enthält wiederum allgemeine Angaben zu den folgenden übergreifenden Fähigkeiten: Visibility und Analytics, Automation und Orchestration sowie Governance.

Zudem unterteilt die CISA die Entwicklung hin zum umfassend umgesetzten Zero-Trust-Modell in die vier Schritte Traditionell, Anfänger, Fortgeschritten und Optimal. Für jeden der vier Schritte ist dabei im Rahmen des Maturity-Modells klar definiert, welche Massnahmen und Ziele innerhalb der fünf Säulen umgesetzt sein müssen.

Die Qual der Wahl in der technischen Umsetzung

Die «Five Pillers of Zero Trust» nach dem Maturity-Modell von CISA sind: Identity, Device, Network, Applications/Workload und Data. Für jede dieser Themengruppen steht jeweils eine Vielzahl verschiedener Konzepte und auch Technologien zur Verfügung. Neben dem bereits weiter oben erwähnten Passwordless-Ansatz ist beim Identity Management unter anderem auch Conditional Access zu erwähnen. Für die Ausgestaltung von redundanten und hochverfügbaren Hybrid-Cloud-Architekturen steht das sogenannte Bastion Host Concept zur Verfügung, und mit der Micro Segmentation sowie den Immutable Images lassen sich robuste und resiliente Webanwendungen in Container-Umgebungen orchestrieren. Dies sind nur einige Beispiele von typischen Zero-Trust-Konzepten.

Gross ist allerdings nicht nur die Auswahl, ebenso vielfältig ist die Komplexität der bestehenden und häufig historisch gewachsenen IT-Strukturen und deren Abhängigkeiten. Nicht alle Konzepte eigenen sich daher gleichermassen für eine rasche und erfolgreiche Umsetzung. Für den Erfolg einer langfristigen Zero-Trust-Strategie ist es daher von entscheidender Bedeutung, sich realistische und konkrete Ziele zu setzen. Die Umsetzung einer konsequenten Micro-Segmentation-Strategie beim Rollout einer neuen IoT-Anwendung auf Basis von Kubernetes mag für die eine Organisation sinnvoll und realistisch sein. Hingegen ist das in einem Umfeld mit zahlreichen Legacy-Anwendungen, Eigenentwicklungen und eher komplexen Abhängigkeiten möglicherweise eher ein etwas längerfristiges und aufwändigeres Projekt. Hier mag stattdessen die Umsetzung eines neuen Identity-Access-Management-Konzepts sinnvoll sein. Damit wird einerseits die Sicherheit und Usability verbessert und/oder zugleich die manuelle IT-Administration minimiert. Dies sind nur wenige Beispiele aus einer Vielzahl von Lösungsansätzen, mit deren Hilfe sich eine Zero-Trust-Strategie realisieren lässt.

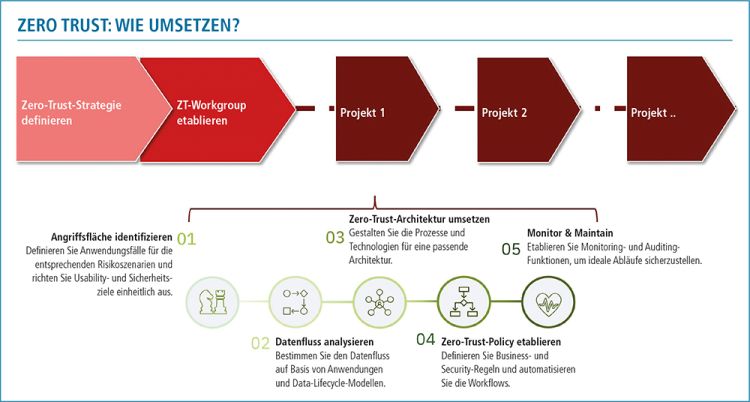

Die Umsetzung von Zero-Trust-Strategien und ihre Implementierung können stets ähnlichen Schritten folgen. Vor allem die Bestimmung der Risikoszenarien und die Ableitung der entsprechenden Security-Szenarien spielt dabei eine wichtige Rolle. (Quelle: Inventx)

Mehr als ein Security-Thema

Zero Trust ist kein reines Security-, sondern gleichermassen ein IT-Automatisierungs- beziehungsweise Orchestrierungsthema. Die Transformation ist deshalb bereichsübergreifend und auch mit einem entsprechenden Zeithorizont zu planen und umzusetzen. Zero Trust als Strategie hat in vielerlei Hinsicht einen revolutionären Charakter, nicht zuletzt auch in Anbetracht der in unseren Köpfen doch sehr stark verankerten perimeterzentrierten Denkweise. Deshalb wird eine Umsetzung auch eher evolutionär erfolgen. Für die Umsetzung ist eine Strategie der kleinen Schritte, dafür mit messbaren Ergebnissen, in vielen Fällen angebracht.

Der Autor

Reto Zeidler ist Head of Cyber Security bei

Inventx. Er verantwortet bei der Digitalisierungs- und IT-Partnerin von Schweizer Banken und Versicherungen die Leistungserbringung im Bereich Security Services sowie Weiterentwicklung und Ausbau des Security-Lösungsportfolios als strategisches Geschäftsfeld. Reto Zeidler ist zudem regelmässiger Gastdozent und Contributor zum Thema Cyber Security in diversen nationalen und internationalen Fachgremien und Communities.