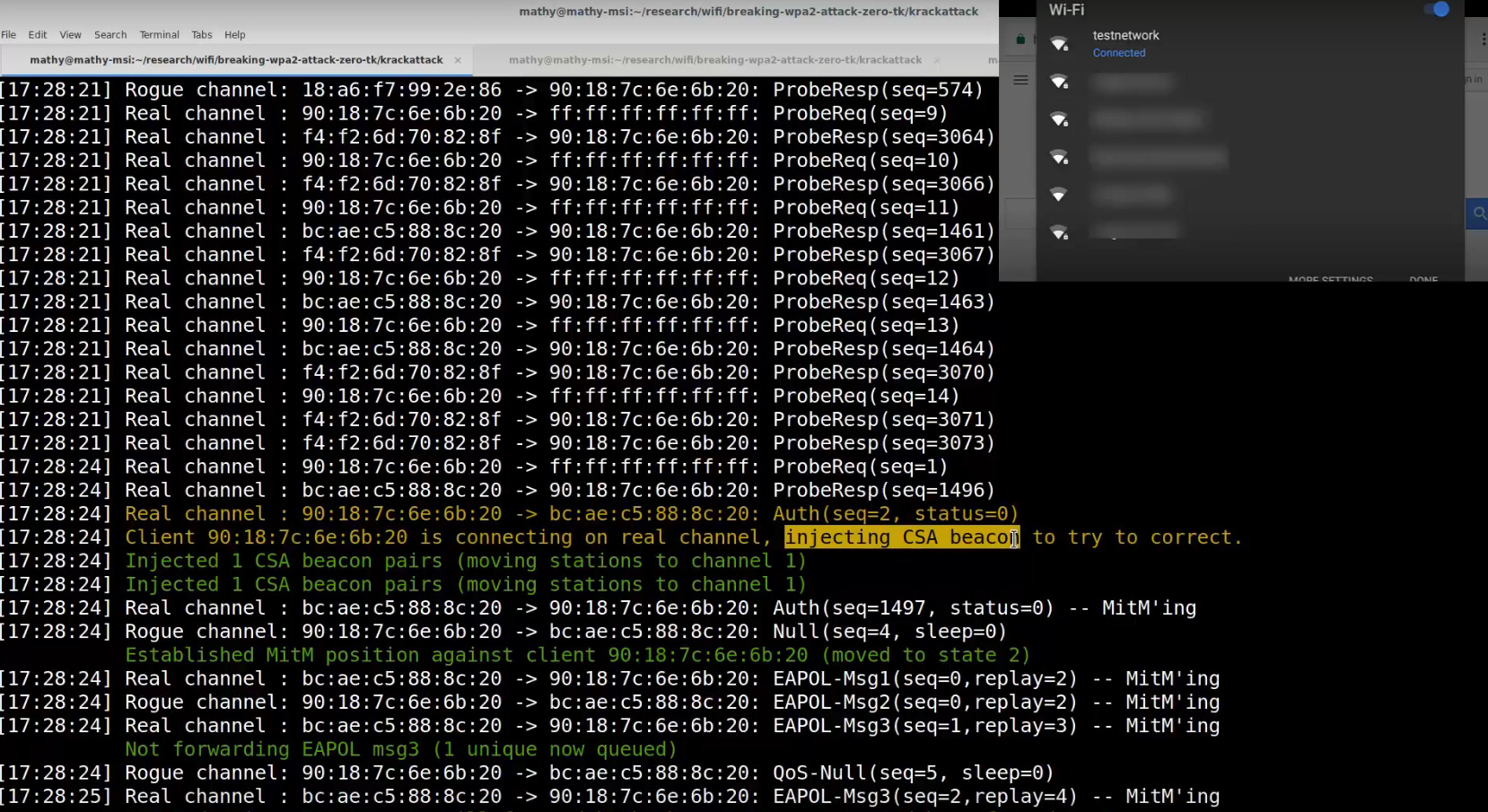

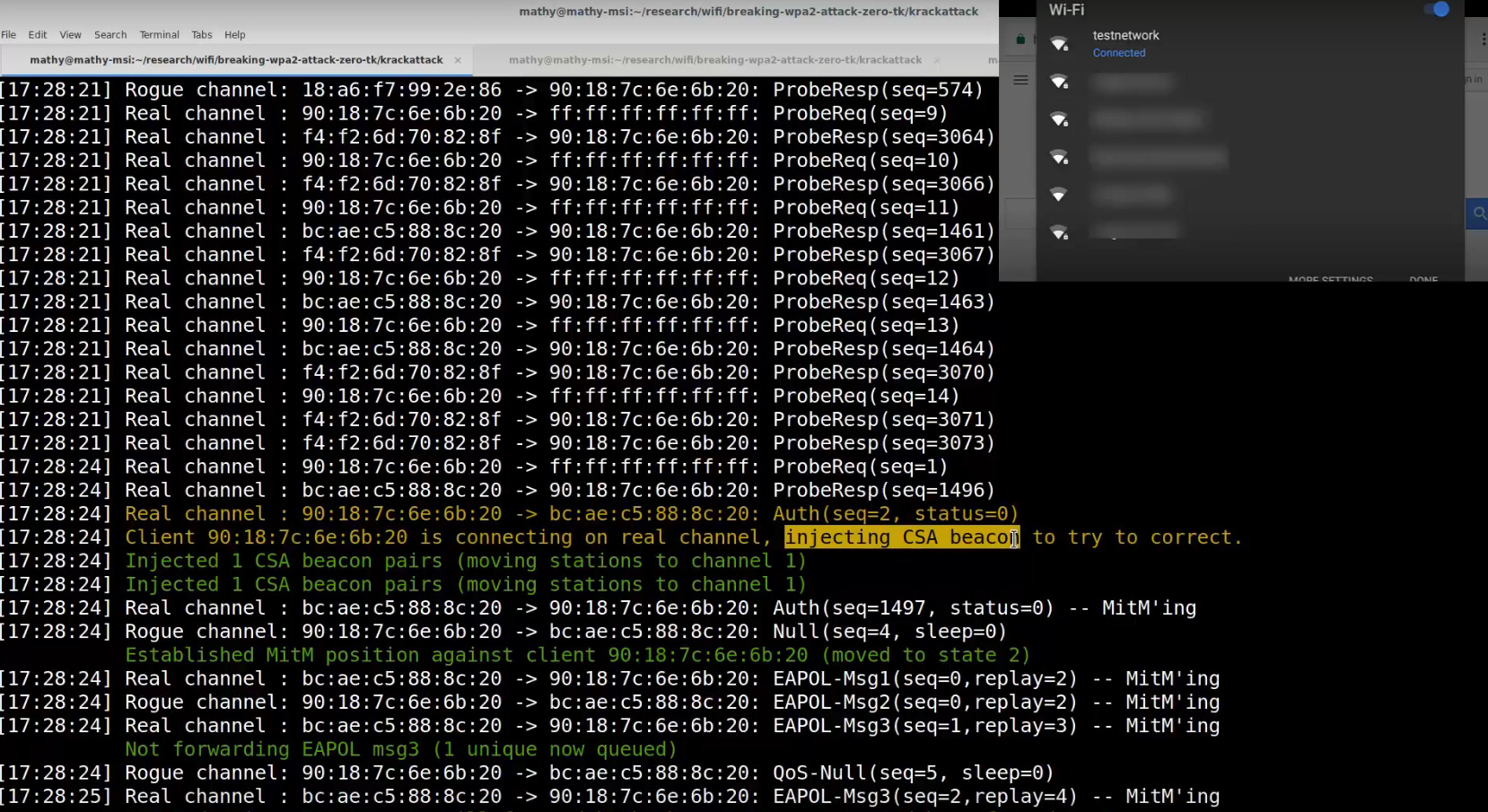

Der belgische Sicherheitsspezialist Mathy Vanhoef von der KU Leuven hat zusammen mit weiteren Experten eine gravierende Lücke im WPA2-Protokoll gefunden – dem quasi-Standard für WLAN-Verschlüsselung, der heute in praktischem jedem WLAN-Netz verwendet wird. Die Schwachstelle taufte er KRACK – stellvertretend für Key Reinstallation Attacks. Um das Leck ausnützen zu können, muss sich ein Angreifer in Reichweite des WLAN-Netzes befinden, da der Angriff den Four-Way-Handshake ins Visier nimmt, bei dem Router und Client gegenseitig die Zugangsdaten überprüfen und dann einen neuen Verschlüsselungsschlüssel für die weitere Kommunikation festlegen. Das Leck soll es erlauben, dass sich ein Angreifer hier einschaltet und die Schlüssel manipuliert. Danach soll es möglich sein, Datenpakete auszulesen. In einem Video demonstrieren die Forscher das Vorgehen am Beispiel eines Android-Smartphones und Linux (siehe Video).

Da die Lücke im WPA2-Protokoll steckt, soll jedes aktuelle WLAN-Gerät, das auf das Protokoll setzt, betroffen und damit gefährdet sein. Wie es heisst, muss aber nicht zwingend der Router aufdatiert werden, es ist auch möglich, das Leck mit einem Update auf dem Client zu schliessen.

Umfangreiche Informationen zum Leck inklusive Q&A-Sektion haben die Forscher auf

www.krackattacks.com veröffentlicht.

(mw)